Potrebbe essere utile dover configurare un tunnel VPN tra un router pfSense e un router Fortigate. L’unico protocollo supportato da entrambi i dispositivi è IPSEC, pertanto sarà necessario fare un tunnel IPSEC.

In questa guida mostrerò come fare un tunnel VPN site-to-site IPSEC tra i dispositivi suddetti.

Nella configurazione sottostante vogliamo realizzare un tunnel di tutto il traffico di una LAN del pfSense (192.168.180.0/24) verso il Fortigate, quindi tutti i dispositivi nella LAN del pfSense usciranno dal Fortigate (internet e intranet).

Creazione tunnel IPSEC

Fortigate

Lato Fortigate bisognerà andare in VPN -> IPsec Tunnels -> Create New

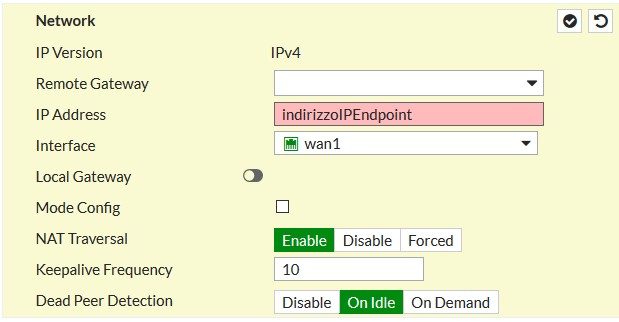

Nella parte Network impostare come segue con l’indirizzo pubblico del PFSense e la porta WAN da utilizzare.

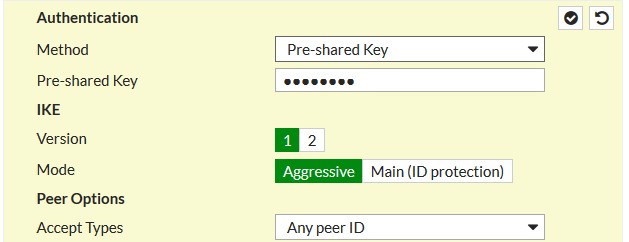

Nella sezione Authentication impostare una chiave PSK, da utilizzare in entrambi i lati del tunnel, il protocollo IKE v1 e la modalità su Aggressive.

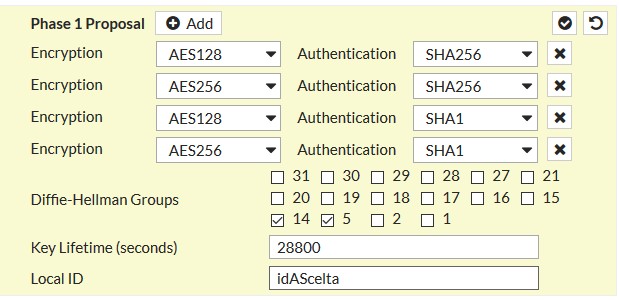

Di seguito come impostare la fase 1 con gli algoritmi di cifratura e autenticazione e un id a scelta che sarà poi il remote sul pfSense.

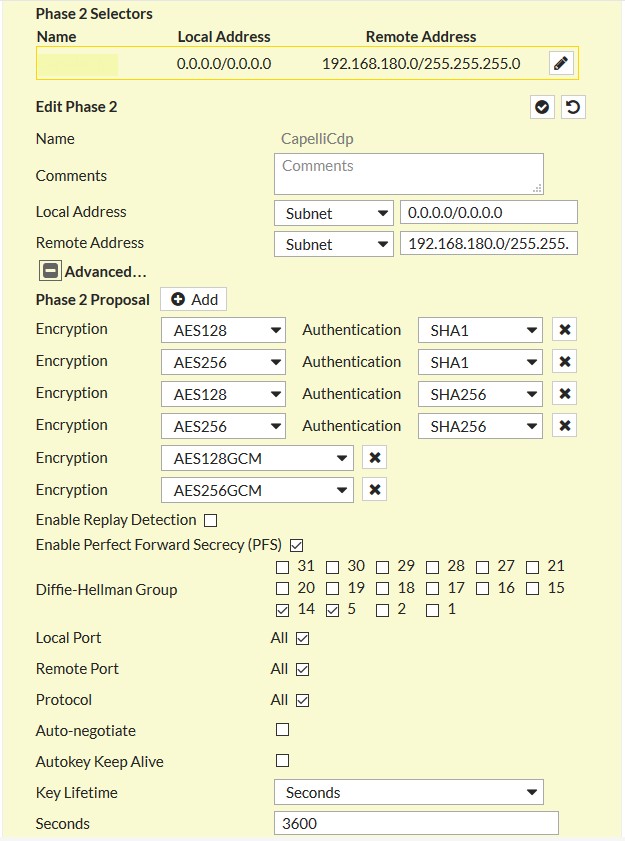

Lasciare poi la parte di Xauth disabilitata e completare la fase 2 in questo modo

pfSense

Lato pfSense sarà necessario creare inizialmente una nuova fase 1 andando in VPN -> IPsec -> Tunnels -> Add P1

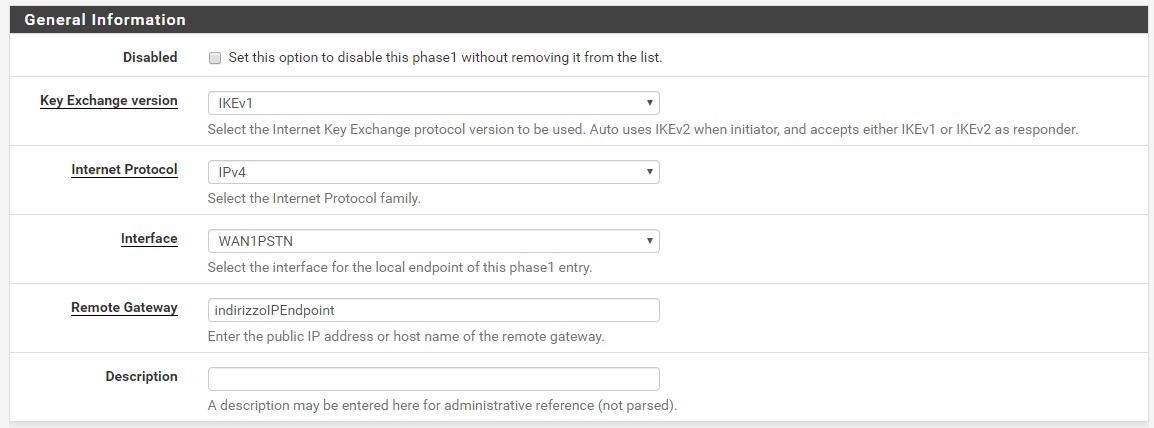

Selezionare nella prima sezione il protocollo IKE v1, l’interfaccia di uscita e l’indirizzo pubblico del Fortigate

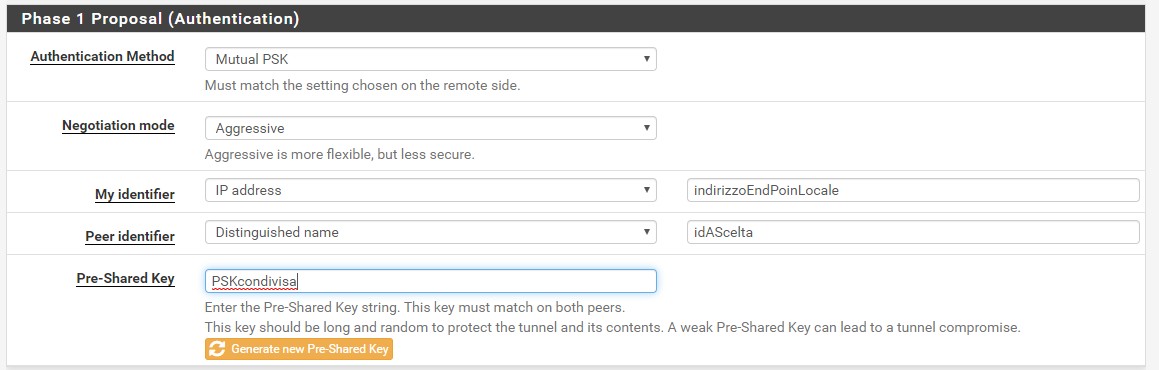

Successivamente impostare la PSK e gli identificatori: il locale impostarlo su IP address inserendo l’indirizzo pubblico del pfSense (quello inserito come remote gateway sul Fortigate), il peer impostarlo su Distinguished name inserendo il valore scelto nel campo Local ID sul Fortigate.

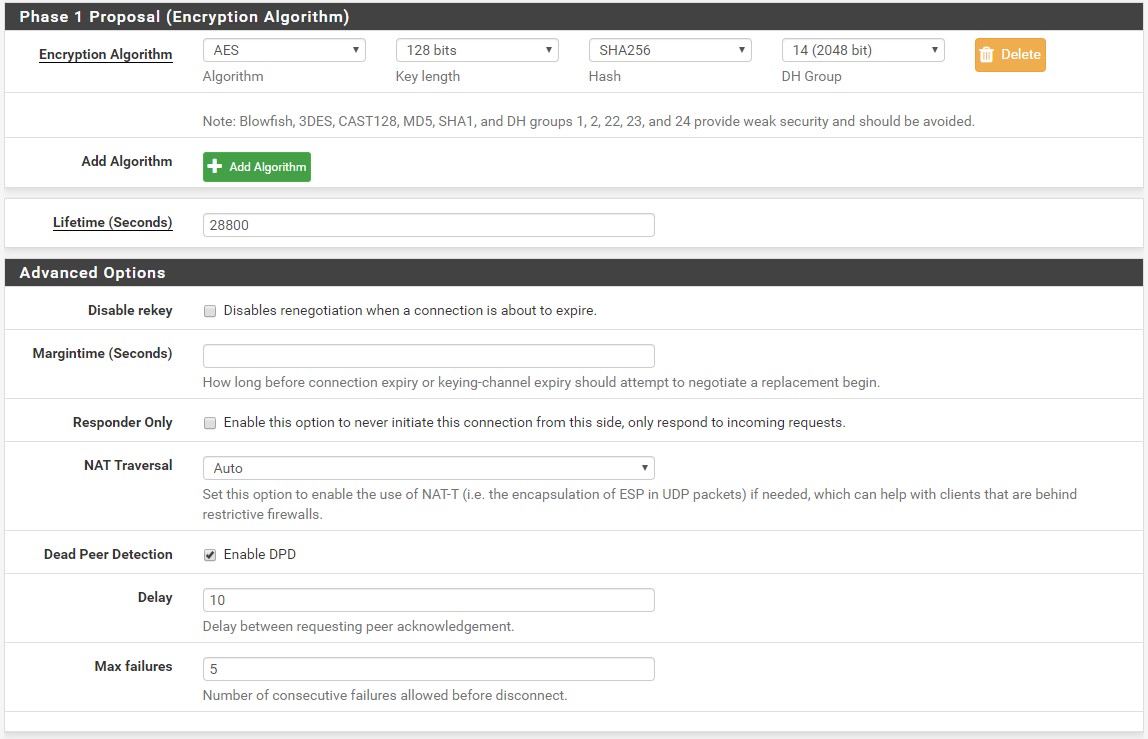

Successivamente impostare gli algoritmi ci cifratura in modo che corrispondano a quelli scelti lato Fortigate

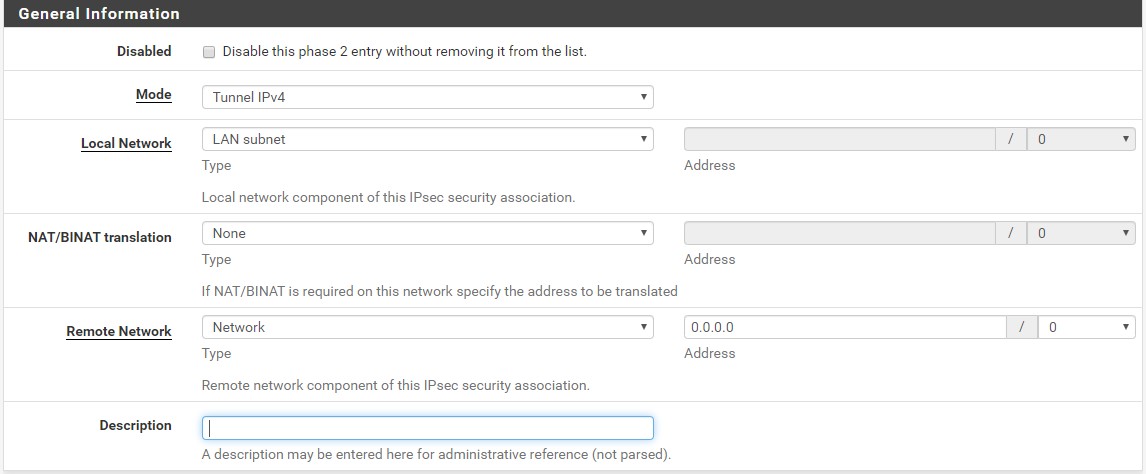

Salvata la fase 1 aggiungere la fase 2 (nel nostro caso sarà una soltanto perchè vogliamo indirizzare tutto il traffico nel tunnel) cliccando Add P2.

Aggiungere nella prima parte le informazioni sulla rete locale e impostare quella remota con 0.0.0.0.

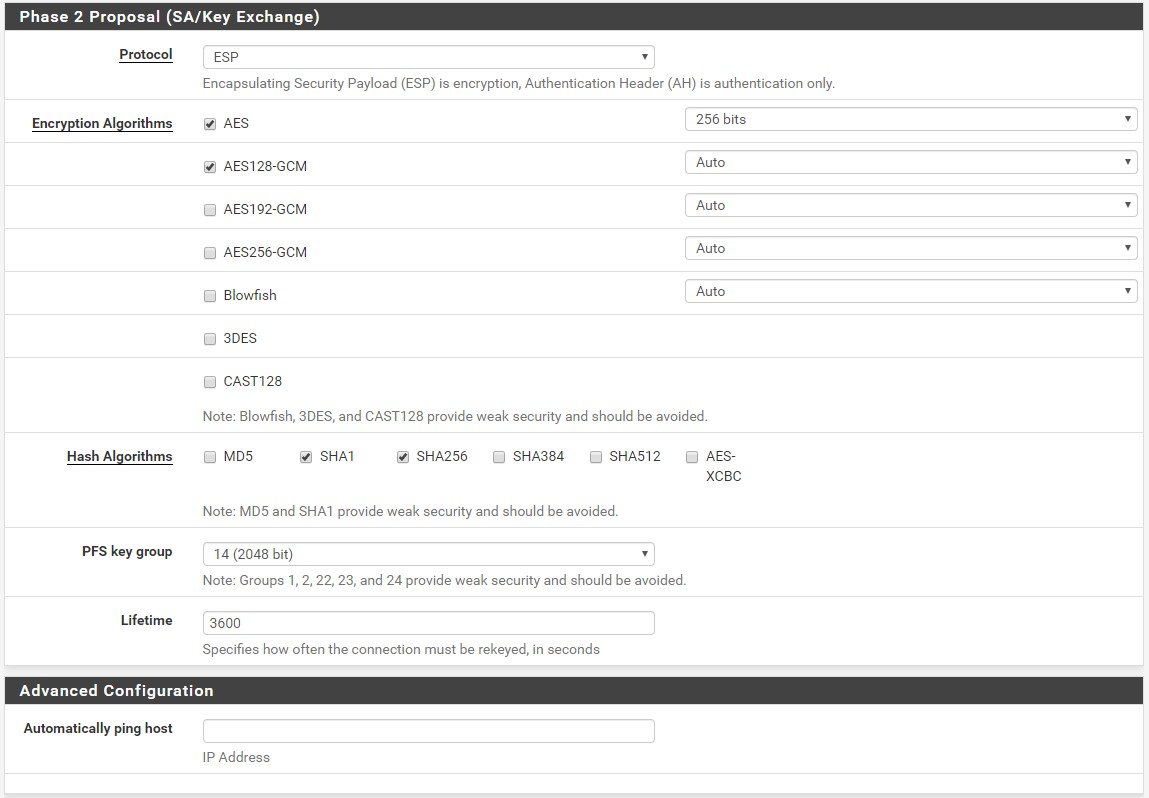

E infine impostare il protocollo su ESP e gli algoritmi di cifratura in modo che corrispondano a quelli impostati sul Fortigate.

Creazione regole

pfSense

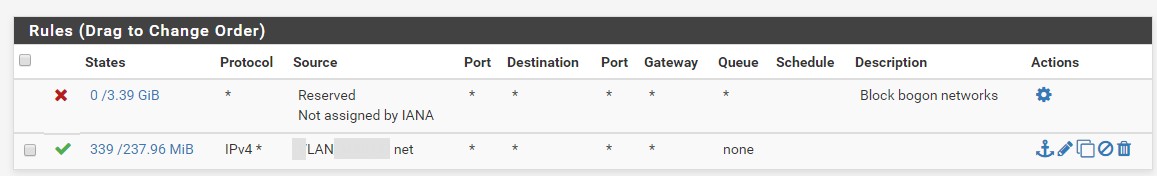

Le regole di base da impostare sono sostanzialmente 2:

- la prima sull’interfaccia della LAN che faccia passare tutto il traffico

- la seconda sull’interfaccia IPsec anche questa che faccia passare tutto il traffico

Fortigate

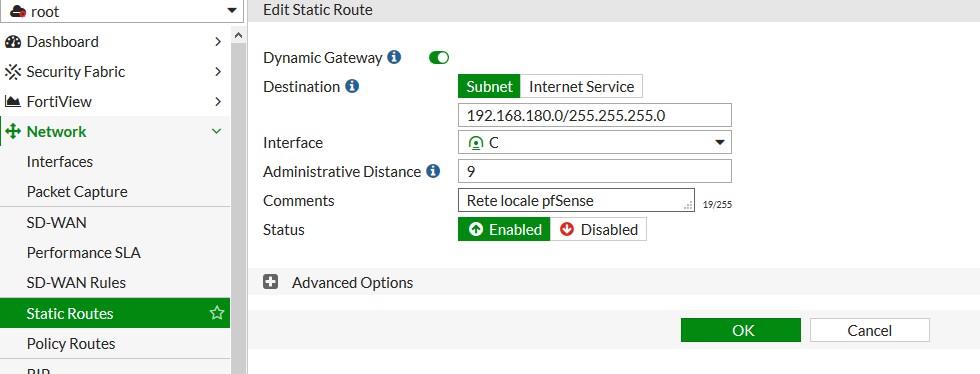

Sarà necessario prima di tutto impostare una rotta statica che indirizzi il traffico diretto verso la LAN del pfSense (192.168.180.0/24) verso il tunnel ipSec, facendo attenzione a impostare una distanza minore in modo che la rotta abbia priorità elevata (se ne fossero presenti altre sovrapposte).

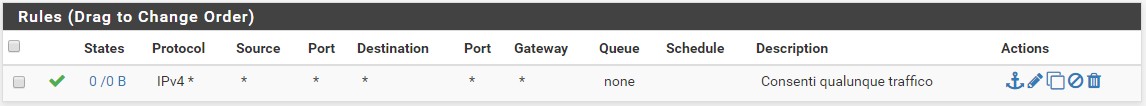

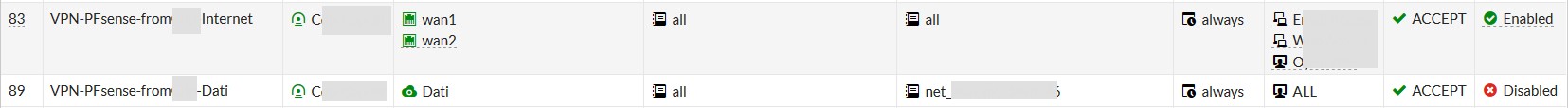

E infine andrà consentito il traffico proveniente dal tunnel ipSec

- verso le reti locali, in questo caso la regola avrà il NAT su disable

- verso internet, in questo caso la regola avrà il NAT su enable

Se necessario sarà possibile anche consentire il traffico dalle reti attestate sul Fortigate verso la rete su pfSense aggiungendo le opportune regole lato Fortigate (sul pfSense la situazione è già stata consentita).